Как нарисовать Симку из Фиксиков

- Мультфильмы

- Фиксики

Девочка с огромным потенциалом, веселая и очень умная — сегодняшний обзор мы посвятим рисованию Симки из Фиксиков.

У нее есть брат Нолик, и его мы уже нарисовали, и отец — Папус. Что касается самой Симки, то она, в отличие от своего братишки, имеет оранжевый окрас. Ее способности к обучению сделали ее главной отличницей во всей школе Фиксиков. А храбрый и дружелюбный характер собрал вокруг героини таких же заботливых и хороших друзей. Сегодня мы поговорим о том, как нарисовать Симку из мультфильма Фиксики. Учиться рисовать мы будем по пошаговой схеме, которая состоит из 12 этапов. Приготовьте карандаши и приступайте к рисованию Симки.

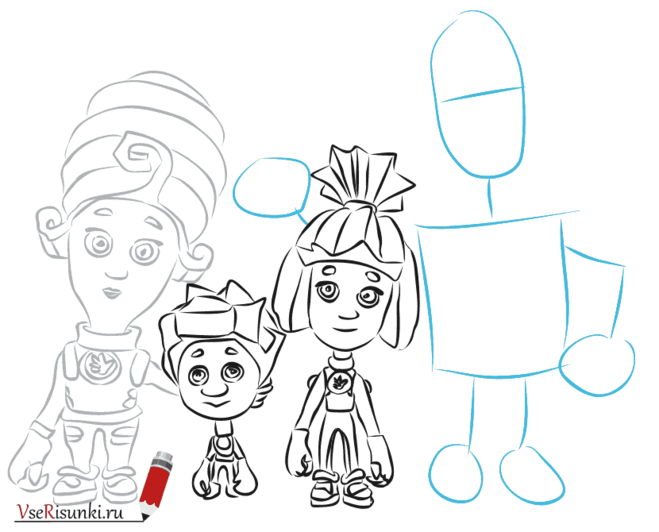

Этап 1 — Основы рисунка Симки

Этап 2 — Поэтапное рисование фиксика Симки

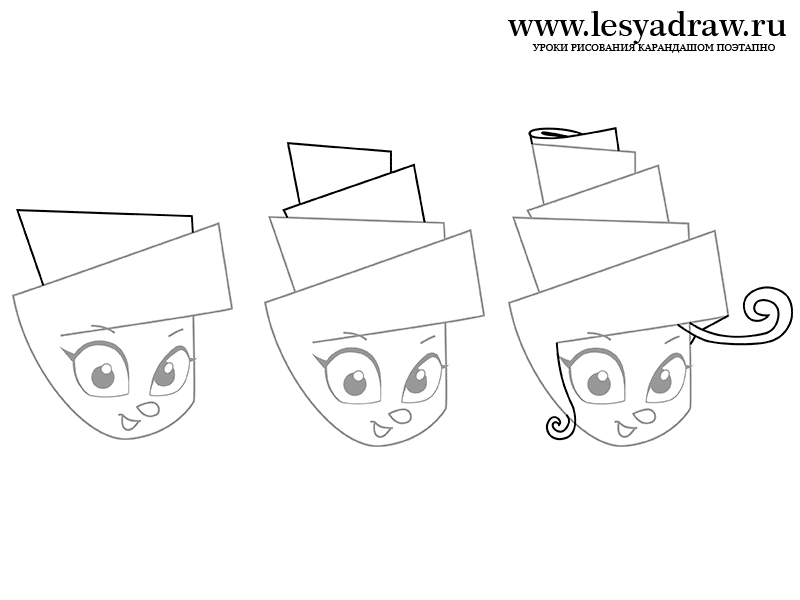

Этап 3

Этап 5

Этап 6

Этап 7

Этап 8

Этап 9

Этап 10

Этап 11

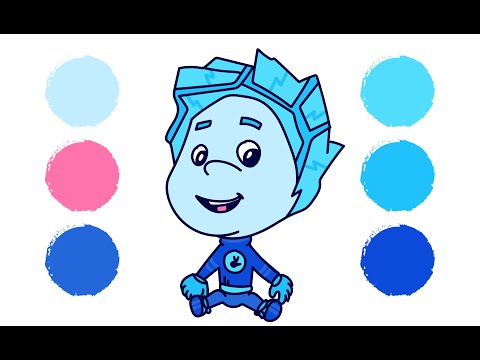

Этап 12 — Раскрашиваем Симку

Вам обязательно понравятся эти уроки:

Как нарисовать Нолика из Фиксиков

Как нарисовать фиксика Верту

- Назад

- Вперёд

Популярные уроки

-

Рисуем Ллойда Гармадона из Лего…

Рисуем Ллойда Гармадона из…

Рисуем Ллойда Гармадона из Лего НиндзяГо

-

Как нарисовать Дедпула (Deadpool)

Как нарисовать Дедпула (Deadpool)

Как нарисовать Дедпула (Deadpool)

-

Рисуем кошку из мультфильма Дом

Рисуем кошку из мультфильма…

Рисуем кошку из мультфильма Дом

-

Рисуем Ниндзяго Джея

Рисуем Ниндзяго Джея

Рисуем Ниндзяго Джея

-

Лего Ниндзя Го: рисуем Зейна

Лего Ниндзя Го: рисуем…

Лего Ниндзя Го: рисуем Зейна

-

Как нарисовать Кая (Kai) из…

Как нарисовать Кая (Kai)…

Как нарисовать Кая (Kai) из Лего Нинздя Го

-

Как поэтапно нарисовать Мстителей карандашом

Как поэтапно нарисовать Мстителей…

Как поэтапно нарисовать Мстителей карандашом

-

Как нарисовать ниндзя Земли Коула…

Как нарисовать ниндзя Земли…

Как нарисовать ниндзя Земли Коула из Лего Ниндзя Го

-

Как нарисовать Машу из мультика…

Как нарисовать Машу из…

Как нарисовать Машу из мультика «Маша и Медведь» карандашом поэтапно

-

Как нарисовать миньона поэтапно карандашом

Как нарисовать миньона поэтапно…

Как нарисовать миньона поэтапно карандашом

Топ 3 поста из БЛОГОВ

Как нарисовать Харли Квинн поэтапно

Как нарисовать эмблему Джокера из Отряда Самоубийц

Как нарисовать логотип Харли Квинн

раскраски фиксики | раскраски для детей

МойМалыш Июль 26, 2016 Раскраски Leave a comment 5,792 Views

Фиксики уже очень давно полюбились малышам. Этот невероятно добрый и при этом познавательный мультсериал создали талантливые отечественные мультипликаторы. Детям сразу же очень понравились яркие герои этого мультика – разноцветные фиксики, мальчик Дим Димыч, его родители и даже вредная маленькая собачка по имени Кусачка. Именно по этой причине детям любых возрастов, да и их родителям наверняка придутся по душе раскраски фиксики.

Этот невероятно добрый и при этом познавательный мультсериал создали талантливые отечественные мультипликаторы. Детям сразу же очень понравились яркие герои этого мультика – разноцветные фиксики, мальчик Дим Димыч, его родители и даже вредная маленькая собачка по имени Кусачка. Именно по этой причине детям любых возрастов, да и их родителям наверняка придутся по душе раскраски фиксики.

Ученые уже давно доказали, что для детей, особенно дошкольного и младшего школьного возраста очень полезны абсолютно любые раскраски. Ведь в процессе раскрашивания ребята постепенно учатся правильно держать карандаш, у них формируются такие полезные качества как внимательность, аккуратность и усидчивость. Поэтому детские раскраски могут стать отличным вариантом для подготовки малыша к занятиям в школе.

Скачать раскраски фиксики бесплатно будет полезно и взрослым. Ведь уже всем известно, что сам процесс раскрашивания успокаивает, снижает уровень стресса и помогает расслабиться. Поэтому, устав после тяжелого рабочего дня, можно заняться раскрашиванием Нолика и Маси, а также других, не менее колоритных персонажей, вместе с ребенком.

Раскрашивать героев, если вы распечатали картинки на обычной офисной бумаге, лучше всего обычными цветными карандашами. Главное, хорошо заточить их перед этим. Также раскрашивать фиксиков вместе с малышом можно и фломастеры, ведь они имеют очень насыщенные цвета, а значит, рисунок в итоге получится жизнерадостным и колоритным.

Раскраски фиксики можно раскрашивать и красками, например, акварельными красками или же гуашью. Правда, офисная бумага быстро размокает и теряет форму. Поэтому, если вы хотите воспользоваться красками, то лучше распечатайте изображения на плотной бумаге, например, предназначенной для черчения. Для работы с красками вам понадобятся кисточки, например, хорошо подойдут круглые кисточки из синтетики либо белки. А также надо подготовить стаканчик, наполненный водой и лист бумаги, на котором вы будете смешивать краски.

В процессе раскрашивания надо помогать малышу. Постепенно он, конечно, научится раскрашивать картинки самостоятельно, но на первых парах ему просто не обойтись без помощи взрослых. Процесс раскрашивания Верты и Игрека, Симки и Файера, Шпули и Папуса, Дедуса и Нолика невероятно увлекателен! Дети могут часами раскрашивать любимых героев, получая от этого не только истинное удовольствие, но и значительную пользу!

Процесс раскрашивания Верты и Игрека, Симки и Файера, Шпули и Папуса, Дедуса и Нолика невероятно увлекателен! Дети могут часами раскрашивать любимых героев, получая от этого не только истинное удовольствие, но и значительную пользу!

2016-07-26

Поделиться

Посмотрите также

Новогодние праздники у большинства людей ассоциируются с детством, подарками и настоящим весельем. Разнообразные и занимательные …

Раскраска овощи поможет ребенку изучить, как выглядят и как растут некоторые виды этих полезных растений. …

Прогулки по лесу, а также сбор грибов и ягод – это очень увлекательное занятие не …

клонировать или поменять? Уязвимости SIM-карт, с которыми следует считаться

В настоящее время наиболее часто используемой компьютерной платформой является не настольный компьютер или ноутбук, а телефон. По данным Bank My Cell, по состоянию на август 2019 года в мире насчитывается более 5 миллиардов мобильных устройств. Ошеломляющие 67 процентов населения имеют какое-либо мобильное устройство, и исследования показывают, что средний человек проводит пять часов в день в своем телефоне — примерно треть времени бодрствования среднего человека. Неудивительно, что злоумышленники нацелены на рынок мобильных телефонов.

Ошеломляющие 67 процентов населения имеют какое-либо мобильное устройство, и исследования показывают, что средний человек проводит пять часов в день в своем телефоне — примерно треть времени бодрствования среднего человека. Неудивительно, что злоумышленники нацелены на рынок мобильных телефонов.

Растет обеспокоенность по поводу подмены модуля идентификации абонента (SIM) и атак клонирования SIM-карты. Недавние новости с участием высокопоставленных лиц, такие как сообщения о том, что генеральный директор стал жертвой схем подмены SIM-карты, и печально известный троян TrickBot, добавляющий функцию, помогающую в мошенничестве с подменой SIM-карты, привлекают все большее внимание к этим угрозам мобильной кибербезопасности. Выводы службы IBM X-Force Incident Response and Intelligence Services (IRIS) по исследованиям даркнета также свидетельствуют о заинтересованности злоумышленников в проведении подобных атак.

Двойная проблема с SIM-картой: замена и клонирование

Подмена SIM-карты и клонирование SIM-карты — это два разных метода, с помощью которых третья сторона может попытаться скомпрометировать мобильный телефон с целью дублирования карты модуля идентификации абонента.

Что произойдет, если ваша SIM-карта окажется у кого-то другого? Точно так же, как вы вставляете свою SIM-карту в новое устройство (или при смене устройства по любой другой причине), любой, у кого есть доступ к вашей SIM-карте, может подключиться к вашему номеру телефона и получить все услуги, которые вы получаете от своего оператора мобильной связи. Это включает в себя получение ваших телефонных звонков и SMS-сообщений.

В настоящее время, когда большое количество поставщиков услуг предпочитают отправлять своим клиентам SMS-сообщения в качестве второго фактора аутентификации своих онлайн-аккаунтов, SIM-карты стали узким местом для хакеров. Если им удастся получить SIM-карту своей цели, они могут получить эти коды и использовать их, чтобы выдавать себя за жертву, входить в свои учетные записи и выполнять транзакции от своего имени.

Эти атаки, как правило, целенаправленны и имеют большую ценность, и жертвы часто остаются без денег или обнаруживают, что все их учетные записи были захвачены киберпреступником.

Давайте подробнее рассмотрим атаки с использованием SIM-карт, а именно подмену SIM-карт и клонирование SIM-карт.

Замена SIM-карты

Атака с подменой SIM-карты работает, убеждая представителей колл-центра, работающих на оператора мобильной связи, перенести номер телефона на новое устройство. Если они это сделают, то невольно передадут злоумышленнику контроль над номером телефона жертвы.

Этот процесс сам по себе не является незаконным. Он предназначен для того, чтобы помочь людям сообщить о покупке нового или утерянном телефоне или запросить замену сломанного мобильного устройства. Злоумышленнику не обязательно нужно много информации, чтобы добиться успеха; иногда достаточно только имени, номера и даты рождения, чтобы процесс был одобрен на стороне перевозчика.

Но виновата не только невольная помощь. В некоторых случаях киберпреступники иногда вербуют инсайдеров, чтобы помочь порту увеличить число пользователей. В мае 2019 года в США девять человек были обвинены в краже с помощью замены SIM-карты. Трое из девяти были сотрудниками двух крупных операторов мобильной связи, что привело к судебному иску на 224 миллиона долларов.

В некоторых случаях киберпреступники иногда вербуют инсайдеров, чтобы помочь порту увеличить число пользователей. В мае 2019 года в США девять человек были обвинены в краже с помощью замены SIM-карты. Трое из девяти были сотрудниками двух крупных операторов мобильной связи, что привело к судебному иску на 224 миллиона долларов.

Обмен SIM-картами может быть значительно проще, если есть совместный инсайдер, которого можно использовать. Когда кто-то работает на оператора мобильной связи, злоумышленнику даже не нужно использовать уловку социальной инженерии, чтобы собрать необходимую информацию о жертве. Киберпреступники все чаще вербуют сотрудников операторов мобильной связи через учетные записи в социальных сетях для масштабирования своих атак с подменой SIM-карт. Выдавая себя за компанию, нанимающую открытые вакансии через эти учетные записи, злоумышленники получают возможность нанимать инсайдеров, обещая денежную прибыль.

Клонирование SIM-карты

Клонирование SIM-карты имеет ту же цель, что и замена SIM-карты, но для клонирования не требуется звонить оператору мобильной связи. Скорее, речь идет о технической сложности.

Скорее, речь идет о технической сложности.

Атака клонирования использует программное обеспечение для копирования смарт-карт для фактического дублирования SIM-карты, что позволяет получить доступ к международному идентификатору мобильного абонента (IMSI) и мастер-ключу шифрования жертвы. Поскольку информация записывается на SIM-карту, необходим физический доступ к ней. Это означает извлечение SIM-карты из мобильного устройства и помещение ее в устройство чтения карт, которое можно подключить к компьютеру, на котором установлено программное обеспечение для дублирования. SIM-карты также могут быть взломаны удаленно, если злоумышленник может использовать беспроводную связь (OTA) для взлома шифрования, которое защищает обновления, отправляемые на SIM-карту через SMS.

После первоначальной скрытой репликации SIM-карты злоумышленник вставляет эту SIM-карту в устройство, которым он управляет. Далее необходимо связаться с жертвой. Уловка может начаться с, казалось бы, безобидного текстового сообщения жертве с просьбой перезагрузить телефон в течение определенного периода времени. Затем, как только телефон выключен, злоумышленник запускает свой собственный телефон до того, как жертва перезапустится, и тем самым инициирует успешное клонирование с последующим захватом учетной записи. Как только жертва перезапустит свой телефон, атака будет завершена, и злоумышленник успешно завладеет SIM-картой и номером телефона жертвы.

Затем, как только телефон выключен, злоумышленник запускает свой собственный телефон до того, как жертва перезапустится, и тем самым инициирует успешное клонирование с последующим захватом учетной записи. Как только жертва перезапустит свой телефон, атака будет завершена, и злоумышленник успешно завладеет SIM-картой и номером телефона жертвы.

Злоумышленники также клонировали SIM-карты с помощью набора инструментов для наблюдения, известного как SIMJacker. Этот инструмент использует инструкции для браузерных технологий SIM Application Toolkit (STK) и SIM Alliance Toolkit ([email protected]), установленных на различных SIM-картах, для скрытого получения конфиденциальной информации об устройстве и его местоположении.

Эта скрытая схема доступа позволяет злоумышленнику отправить SMS-сообщение на SIM-карту и заставить SIM-карту отправить информацию третьему лицу. В этом случае SIM-карта вынуждена отправить злоумышленнику сообщение, содержащее личную информацию. Возможность доступа SIMJacker к этому каналу связи дополнительно описана в CVE-2019.

Это сообщение на уровне SIM-карты происходит на аппаратном уровне устройства. Таким образом, он молчит и никогда не замечается жертвой. Информация, которую он отправляет, может использоваться для точного определения данных о местоположении устройства, а также кодов международной идентификации мобильного оборудования (IMEI).

Сообщается, что многие производители мобильных устройств уязвимы для этой атаки, что делает ее особенно опасной. На сегодняшний день исследовательские публикации о SIMJacker говорят, что он использовался неназванной частной компанией по наблюдению, а не более широко киберпреступниками. Это не означает, что инструментарий еще не попал в руки спонсируемых государством групп угроз или киберпреступников, о которых еще не сообщалось.

Несмотря на разные методы, конечный результат подмены SIM-карты и клонирования SIM-карты один и тот же: скомпрометированное мобильное устройство. Как только это произойдет, устройство жертвы больше не сможет совершать звонки или отправлять и получать текстовые сообщения.

Зачем злоумышленникам нужен мой номер телефона?

После замены или клонирования SIM-карты злоумышленники потенциально могут получить доступ к информации об учетной записи жертвы, финансовой информации и информации, позволяющей установить личность (PII). Многие конфиденциальные учетные записи, в том числе банковские приложения, используют SMS или звонки как часть своих форматов многофакторной аутентификации (MFA). Похитив номер телефона жертвы, злоумышленник теперь может войти в эти учетные записи даже без пароля. Согласно исследованию даркнета X-Force IRIS, злоумышленники часто публикуют запросы на услуги клонирования SIM-карт на подпольных форумах, чтобы получить доступ к целевому банковскому счету. Взамен злоумышленник может предложить часть того, что он может украсть с этой учетной записи.

Рисунок 1: Пример публикации в даркнете для замены SIM-карты на целевые банковские данные

Помимо доступа к онлайн-банкингу, злоумышленники могут использовать замененную или клонированную SIM-карту для изменения пароля любой учетной записи, связанной с номером телефона SIM-карты, включая социальные сети, электронную почту и другие учетные записи. Известно, что злоумышленники вымогают деньги у жертв, предлагая им возможность заплатить выкуп за восстановление доступа к учетным записям, которые были взломаны таким образом — еще один способ киберпреступников получить денежную прибыль от операций с SIM-картами.

Злоумышленники также могут перенаправлять все текстовые сообщения и звонки, направленные на захваченный номер, на свое устройство, создавая возможности для дополнительных мошеннических действий или вымогательства контактов жертвы.

Что это означает для организаций?

Эти атаки носят неизбирательный характер, и это среда, богатая мишенями из-за бесконечного количества работающих устройств, которое продолжает расти с каждым днем. Почти в каждом кармане или кошельке в настоящее время есть цель для злоумышленников, которые отправляют свои гнусные текстовые сообщения или электронные письма, содержащие вредоносные ссылки.

Почти в каждом кармане или кошельке в настоящее время есть цель для злоумышленников, которые отправляют свои гнусные текстовые сообщения или электронные письма, содержащие вредоносные ссылки.

Корпоративные мобильные телефоны и устройства, используемые в соответствии с политикой использования собственных устройств (BYOD), потенциально уязвимы. Быстрый онлайн-поиск общедоступных уязвимостей мобильных устройств и эксплойтов дает ресурсы, которые злоумышленник может использовать для компрометации корпоративного мобильного телефона или мобильного телефона BYOD.

Эти атаки не так явны, как другие угрозы, такие как вредоносное ПО и атаки методом грубой силы, поэтому их может быть сложно обнаружить традиционными механизмами. Однако есть упреждающие меры, которые могут предпринять организации. Ниже приведены некоторые советы по смягчению последствий, которые помогут лучше защитить корпоративных пользователей от атак с захватом SIM-карты.

- Попросите оператора мобильной связи вашей организации добавить PIN-код ко всем корпоративным мобильным учетным записям для дополнительной безопасности.

Сделайте то же самое для ваших личных устройств.

Сделайте то же самое для ваших личных устройств. - Используйте корпоративные элементы управления для принудительного применения правил, отключающих ссылки в текстовых сообщениях, и информируйте пользователей о последствиях этого шага для безопасности.

- Информируйте пользователей об опасностях, связанных с реагированием и/или подтверждением текстовых сообщений из неизвестных, но, казалось бы, авторитетных источников.

- В среде BYOD следите за проникновением через векторы BYOD. Частично этого можно добиться, потребовав от пользователей BYOD установить на свои устройства корпоративное программное обеспечение безопасности, такое как мобильный антивирус, приложение для защиты данных и генератор аутентификации второго фактора, перед подключением к сети.

- По возможности отключайте мобильную синхронизацию с корпоративными компьютерными системами, чтобы ограничить возможности вредоносных мобильных приложений для кражи корпоративной информации. Если данные должны быть синхронизированы с сетью, отслеживайте трафик данных из хранилищ данных, доступных мобильным устройствам, на предмет необычной активности.

- Настройте телефонный номер VoIP, который можно будет давать потенциальным клиентам вместо того, чтобы они звонили на мобильный телефон. Это может ограничить количество людей, у которых есть номер мобильного устройства, и, в свою очередь, снизить общий риск захвата.

Чтобы быть в курсе новых событий в области угроз, читайте дополнительные исследования IBM Security в SecurityIntelligence. Для получения технической информации об угрозах и субъектах угроз присоединяйтесь к нам на X-Force Exchange. Наконец, узнайте, как X-Force IRIS может помочь вам упреждающе управлять угрозами и реагировать на атаки.

Использование собственного устройства (BYOD) | Реагирование на инциденты (IR) | Мобильный | Мобильные приложения | Мобильная аутентификация | Управление мобильными устройствами (MDM) | Мобильные устройства | Мобильное мошенничество | Мобильное вредоносное ПО | Мобильная безопасность | Мобильные угрозы | Сила Икс

Дэвид Бэйлс

Стратегический аналитик киберугроз, IBM

Имея более чем 20-летний опыт работы аналитиком в правительстве США, Дэвид обладает знаниями в области политики кибербезопасности, разведки, государственной политики, сетей. ..

..

чит эфирного времени — Googlesuche

AlleBilderVideosNewsMapsShoppingBücher

suchoptionen

MTN чит эфирного времени — Как занять любое количество … — Nairabit

www.nairabit.com › … › Free Cheat Airtime0003

Смотрите трюк, чтобы очистить mtn Airtime, которое вы одолжили бесплатно, очистите любую сумму с помощью этого последнего чит-кода mtn airtime. 100% подтверждено, что он все еще работает.

Чит-код Airtime | Lekki — Facebook

m.facebook.com › … › Общественная личность › Музыкант/группа › Чит-код Airtime

Чит-код Airtime, Lekki. 705 лайков · 2 говорят об этом. Присоединяйтесь и пригласите своих друзей для эфирного кода.

MTN Бесплатные чит-коды для передачи данных и промо-акция эфирного времени (февраль 2023 г.)

www.networkpalava.com.ng › MTN

Здесь я предоставил полный список читов для бесплатного просмотра MTN. Вы также проверяете это, чтобы помочь сократить многие расходы на эфирное время и тарифные планы.

MTN Обман эфирного времени! — Nairaland / General — Нигерия

www.nairaland.com › mtn-airtime-cheat

26.07.2018 · Возможно, вам повезет. Это сработало для меня, и это сработало для других людей, но не для всех. Возможно, вам тоже повезет. Просто наберите *555*000086523465# столько раз, сколько …

Как получить MTN N70 000 эфирного времени и 5 ГБ данных всего лишь с N20

Код эфирного времени — Шутки и т. д. — Нигерия — Форум Найраленда Используйте бесплатное бонусное эфирное время, чтобы звонить по своему усмотрению. · Перейдите на тариф MTN Pulse, набрав этот код *406# · Теперь конвертируйте свой первоначальный …

Последний чит Mtn Free Airtime Неограниченный бесплатный звонок 2022 … — Enttechub

www.enttechub.com › Mtn › mtn free airtime

06.01.2022 · Как активировать последний чит Mtn Free Airtime · 1. Первый и Прежде всего, перейдите на бета-версию Mtn, отправив BT на номер 131 с помощью SMS или набрав *123*2*6#.